Ваш IP

144.76.78.3

Используемый браузер

В представленных здесь сервисах вы можете проверить на анонимность proxy , на который настроен ваш браузер. Данные адреса являются динамически создаваемые страницы, которые покажут всю или почти всю (наиболее существенную) информацию о вас и вашем компьютере. Информацию, представленную на данных страницах, может получить любой желающий включая администраторов web-серверов, когда вы скачиваете (что-нибудь), просматриваете странички - поэтому настоятельно рекомендуем познакомиться с разделом сайта

Что же эти сервисы могут узнать о вас в сети Internet

leader.ru/secure/who.php - этот адрес для получения подробной информации о вашем компьютере. Вычисляет не только IP адрес, так и о вашем провайдере.

ipid.shat.net - здесь содержится основная информация о вас: выявленный IP-адрес , браузер, его версия, операционная система и т.д.

www.samair.ru/proxy/proxychecker/ - Если Вы используете proxy сервер, здесь проверте его на анонимность.

www.all-nettools.com/toolbox,net - данный сервис проверки proxy предназначен для начинающих. Здесь вы можете узнать информацию о вашем IP-адресе.

Если у вас включена поддержка Java

По данным адресам ваш IP вычисляют по включенной поддержке Java.

Если увас включена Java, то она покажет Ваш реальный IP

.

Still"sProxy Checker Center - содержит набор тестов прокси сервера на анонимность, включая Java-проверку

Переменные окружения

Некоторые сайты имеит возможность предоставить отчет о информации, которую передает Ваш компьютер о себе в Internet. Описание переменных найдете здесь

shadowsecurity.net.ua/r/checking3.shtml

Как вы понимаете что по одному вашему IP адресу о вас можно узнать очень многo.

Что может рассказать IP адрес

Воспользуйтесь своим IP адресом (к примеру):

www.all-nettools.com/toolbox

Впишите в поле (SmartWhois) нужный IP, и нажмите кнопку (Go)

Как минимум, вы получите:

Как максимум вы можете узнать:

Скрыть или изменить свой IP-адрес очень легко. Все, что вам нужно, это VPN (virtual private network).

При подключении к сети VPN ваш IP-адрес заменяется на другой, и все выглядит так, как будто вы находитесь в другом месте . Когда вы используете VPN, ваш интернет-трафик маршрутизируется через зашифрованный туннель, чтобы никто, включая вашего интернет-провайдера, не мог видеть, что вы делаете в Интернете.

При подключении к VPN все будет выглядеть так, как будто вы находитесь в том же месте, что и сервер. Например, если вы находитесь в США и подключаетесь к VPN-серверу в Великобритании , то виртуально оказываетесь в Великобритании.

Что такое IP-адрес?

Адрес интернет-протокола (IP-адрес) - это уникальный номер, назначаемый всем устройствам (например, компьютеру, планшету или телефону) при подключении к Интернету.

Адреса IPv4 и IPv6

В настоящее время используются две версии интернет-протокола: 4-я версия (IPv4) и 6-я версия (IPv6), и у них есть две основные функции: идентификация и назначение адресов.

Шестая версия протокола IP (IPv6) была создана в 1995 году в качестве превентивной меры для того, чтобы в обозримом будущем было достаточно доступных адресов (в IPv6 используются 128-битовые IP-адреса, в результате чего имеется 3,4 x 10 38 адресов, тогда как в версии протокола IPv4 используются 32-битовые IP-адреса и всего насчитывается около 4 миллиардов адресов).

Вы не сможете выйти в Интернет без публичного IP-адреса

Чтобы использовать Интернет, все подключенные устройства должны иметь публичный IP-адрес, который позволяет двум устройствам - отправителю и получателю интернет-коммуникаций - находить друг друга и обмениваться информацией.

Это похоже на реальную адресную систему. Например, если бы вы захотели подписаться на журнал, то распространителю журнала (отправителю) понадобился бы ваш адрес, чтобы отправить вам (получателю) ваши копии. Без вашего адреса распространители не знали бы, куда отправить журнал.

То же самое касается Интернета. Без IP-адреса два устройства не смогут найти друг друга и обменяться информацией.

Что такое частный IP-адрес?

В частных сетях используются частные IP-адреса для идентификации и обмена информацией между компьютерами и такими устройствами, как принтер, которые напрямую не подключены к Интернету.

Все компьютеры и устройства в вашей домашней сети имеют уникальный частный IP-адрес, чтобы общаться друг с другом, но за пределами локальной сети они не видимы и с ними невозможно установить соединение.

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

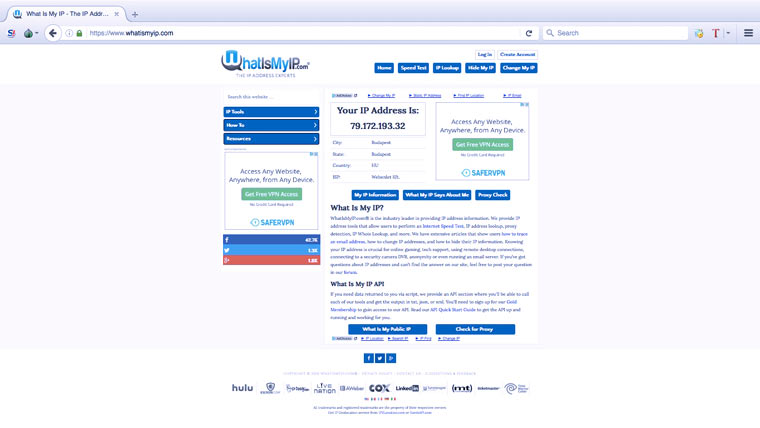

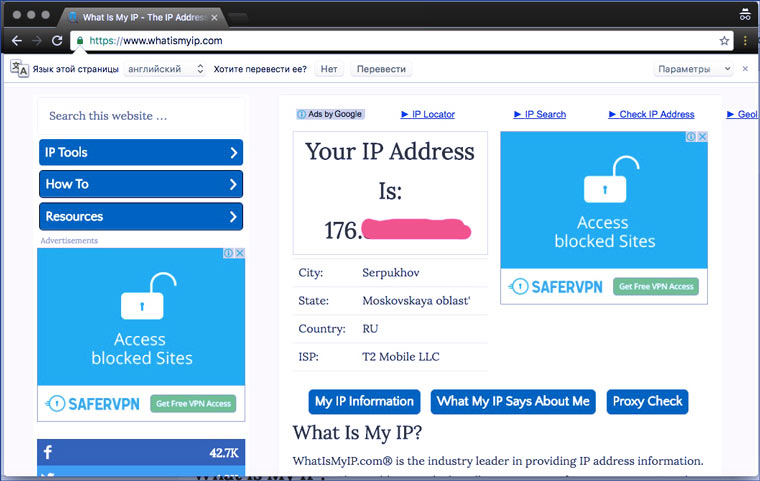

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

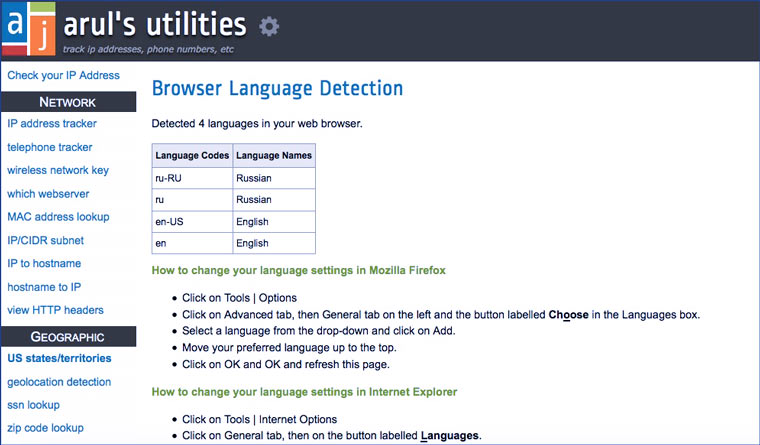

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

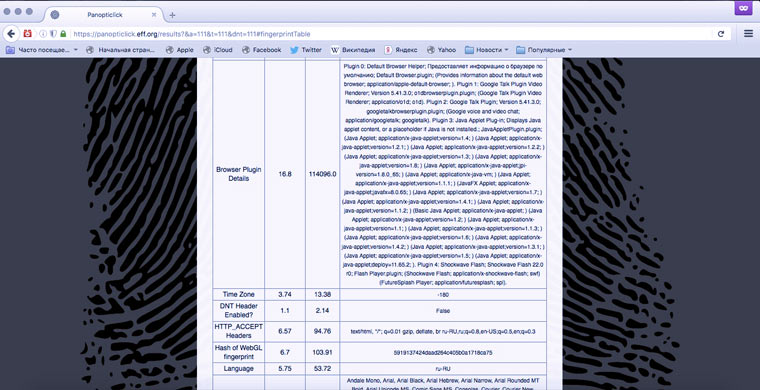

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.

Существует множество сайтов, где можно проверить свой IP адрес и другие сетевые параметры. Такие проверки помогают понять, что может выдать реальное местоположение.

Многие годы мы пользовались проверками на сайтах Whoer и 2IP и рекомендовали их нашим клиентам.

Почему мы сделали свою проверку анонимности и IP адреса?

Наш VPN и прокси сервис связан с анонимностью, поэтому мы сами часто посещали эти сайты и проверяли IP адрес. В результате бесконечного количества тестов мы стали замечать баги и неточности при работе этих сайтов.

Мы писали, чтобы они убрали баг с некорректным определением DNS сервера .

Сайт определяет главный IP адрес сервера и указывает его в списке DNS серверов. Если выполнить DNS запрос, используя главный IP адрес сервера командой nslookup google.com , то такой запрос не будет выполнен. Это говорит о том, что данный IP адрес не является DNS сервером и его не нужно добавлять в список DNS серверов на сайте.

Другой баг связан с определением анонимности через модуль p0f и интерпретацией данных .

Модуль p0f умеет определять значения MTU и сравнивать его с эталонными значениями MTU для VPN с разными типами шифрования. Если значение MTU соответствует какому-то типу VPN из таблицы эталонных значений, то p0f говорит об использовании VPN. Если определенного значения MTU нет в базе и оно меньше 1400, то p0f всегда показывает, что определен VPN.

Разработчики p0f не учли, что системный администратор может вручную изменить значение MTU для соединений и тогда ВСЕ подключения будут считаться VPN подключениями. В результате эту ошибку не исправили и на сайте проверки IP адреса и всегда показывается, что определен VPN.

Нас не услышали и проверки на тех сайтах работают также с ошибками.

Проверка анонимности на примере фактов, а не домыслов

Для нас было важно предоставить качественный продукт, который бы учитывал запросы от клиентов. Нам важно показывать правдивые проверки и указывать на то, что действительно имеет значение. Многие проверки анонимности сейчас пустые и имеют форму догадки, вероятности что это так.

Мы хотели сделать проверку анонимности такой, чтобы она носила точный характер. Мы стали экспертами по проверкам анонимности и сейчас хотим рассказать вам какие проверки основаны на фактах, а какие на домыслах.

Творчество на стыке технологий

Мы пересмотрели проверки анонимности на более чем 10 сайтах и выбрали все самое важное. Затем объединили проверки со всех популярных сайтов проверки IP адреса в удобную таблицу. Теперь можно на одной странице узнать все о своей анонимности.

Итак, разберем все проверки подробно.

Цветной баннер

По баннеру можно сразу понять - Все отлично или Есть над чем задуматься.

Баннер имеет 3 цвета: красный, желтый и зеленый. Только зеленый баннер гарантирует совершенную анонимность.

Проверка IP адреса и DNS серверов

Основной блок проверяет IP адреса и DNS сервера разными способами. Проверки реализованы через PHP, JavaScript, технологии WebRTC, Flash и Java. Если страны будут отличаться, то они будут подчеркнуты красным цветом.

Проверка Геолокации через HTML 5 вынесена в отдельную кнопку, так как она представляет высокую опасность обнаружения реального местоположения, если вы используете включенный модуль Wi-FI на вашем устройстве.

Функция Геолокации через HTML 5 берет координаты GPS устройства от модуля Wi-Fi в обход VPN, прокси, TOR и всех других способов оставаться анонимным. Мы рекомендуем использовать проводное Ethernet подключение и отключать модуль Wi-Fi.

Супер Проверка анонимности

Блэклист

IP адрес проверяется на наличие в Блэклисте. Если IP адрес занесен в Блэклист, то некоторые сервисы могут блокировать этот IP адрес (например, блокировать доставку почты с этого IP адреса). Наличие IP адреса в Блэклисте никак не влияет на вашу анонимность.

В Интернете есть список открытых нодов сети Tor. Если IP адрес находится в этом списке, значит вы используете сеть TOR. Вы анонимны, но значит вам есть что скрывать и некоторые веб-сайты могут блокировать свой контент для таких пользователей.

Proxy HTTP Header

Proxy HTTP Header проверяет на наличие отпечатков прокси в заголовках браузера. Используйте анонимные прокси или socks 5 протокол, чтобы избежать обнаружения.

Proxy fingerprint

Proxy fingerprint на основе модуля p0f проверяет отпечатки браузера на использование прокси.

VPN fingerprint

Основное предназначение VPN fingerprint – это выявить использование VPN. Модуль p0f узнает значение MTU соединения и на основании этого делает вывод об использовании VPN.

Как мы писали в начале статьи мы исключили некорректный вывод данных в модуле p0f и оставили только значения, которые 100% утверждают об использовании VPN. В результате этого мы получили правдивую оценку вашей анонимности.

Следует также отметить, что модуль p0f не успевает развиваться за технологиями VPN и содержит устаревшие штампы определения VPN соединений.

Двусторонний пинг

Двусторонний пинг между клиентом и сервером помогает определить наличие туннеля (обычно VPN или прокси туннеля). Если значения пинга сильно отличаются между собой, то это говорит об использовании туннеля.

Открытые порты

Открытые порты проверяются на указанном IP адресе. Если на IP адресе открыты стандартные порты VPN и прокси, то велика вероятность, что вы скрываете свое реальное местоположение. Интернет-провайдеры всегда блокируют указанные порты.

Например, стандартный порт OpenVPN 1194, Socks прокси 1080, IPSec VPN 4500 и 500, веб прокси использует 8080 порт.

Мы используем расширенный список стандартных портов и проверяем TCP и UDP подключения. Если мы находим открытый порт из таблицы, то это говорит о том, что на этом IP адресе используется VPN или прокси. Вы остаетесь анонимными, но веб-сайты могут ограничивать контент для таких пользователей.

Сравнивается ваш часовой пояс, установленный локально на устройстве и часовой пояс, который используется для этой страны по IP адресу. Если они отличаются, то подчеркивается красным.

Показываются значения, полученные из заголовков браузера, через JavaScript, модуль p0f и определяется операционная система.

Проверяются заголовки браузера, через JavaScript, модуль p0f и определяется версия браузера и используемый язык в браузере. Настройте браузер так, чтобы показывались языки, используемые в стране по IP адресу.

Включенные технологии

Мы проверяем включены ли у вас технологии, которые могут рассказать о вашем реальном местоположении.

Наш веб-сайт для корректной работы требует только наличия JavaScript и Cookies. Мы работаем над тем, чтобы избавить наш сайт от этих требований.

Проверка вашей анонимности

Наша страница Проверки анонимности и IP адреса полностью заменяет использование всех других сайтов. Мы пересмотрели более 10 разных сайтов, чтобы собрать все важные проверки на 1 странице.

Если у вас есть предложения и пожелания, то мы будем рады о них узнать. Напишите в раздел Задать нам вопрос.

Ранее мы описывали достаточно шикарный способ утечки вашего реального IP адреса с помощью протокола Кроме этого способа также существуют другие методы определения вашего реального IP адреса. Сегодня мы раскажем вам о основных принципах обеспечения своей безопасности и анонимности в сети.

http://witch.valdikss.org.ru/ — позволяет определить какой тип подключения вы используете и исползуете ли вы VPN.

http://2ip.ru/privacy/ — позволяет собрать множество дополнительной информации о вашем браузере, типе подключения и IP адресе.

https://diafygi.github.io/webrtc-ips/ — определяет ваш IP адрес с помощью протокола WebRTC.

Мы подобрали для вас этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из спискаcheck.torproject.org/cgi-bin/TorBulkExitList.py , поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес - не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься - запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь